So geht effiziente Angriffserkennung in Umspannwerken

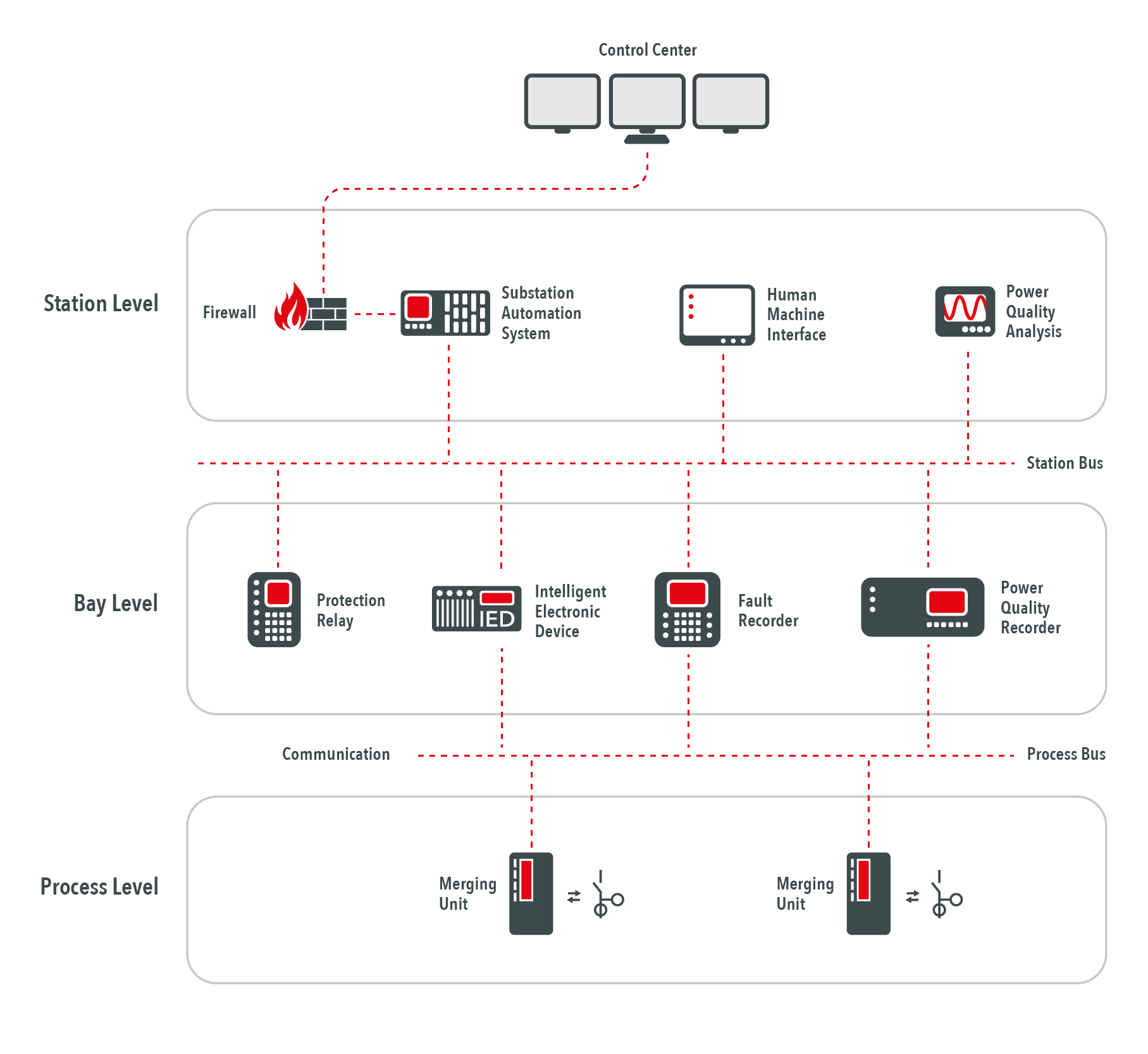

In modernen Umspannwerken finden sich heute unzählige digitale Geräte und Softwaresysteme, welche die Energieversorgung steuern (Abb. 1). Das gilt insbesondere in Umspannwerken, die vollständig automatisiert nach dem internationalen Standard IEC 61850 laufen. Die Geräte tauschen nicht nur aktiv Daten mit dem entfernten Control Center aus. Sie kommunizieren auch innerhalb der Umspannwerke miteinander und reagieren automatisiert auf neue Informationen anderer Systeme – unabhängig vom Control Center.

Entsprechend wichtig ist es, dass die Kommunikation zwischen den Geräten nicht manipuliert werden kann und zu ungewollten Zwischenfällen wie Blackouts führt.

Firewalls wurden in der Vergangenheit als ausreichendes Werkzeug angesehen, um Fremdzugriff auf die im Umspannwerk laufenden Geräte und Anlagen zu verhindern. Sie blocken die gängigsten Angriffsvektoren. Jedoch sind sie nur so leistungsfähig, wie ihre signaturbasierte Blocklist vollständig ist. Darüber hinaus sind sie blind. Sie erkennen weder neuartige Angriffsmuster, noch Angriffe, die über autorisierte Zugänge erfolgen. Und schon gar nicht erkennen sie problematische Kommunikation innerhalb eines Umspannwerkes.

Cyberangriffe auf Umspannwerke sind längst erfolgt

Dass diese Risiken – insbesondere in Krisenzeiten – durchaus realistisch sind, haben bereits die Jahre 2015 und 2016 gezeigt. Am 23. Dezember 2015 kam es in der ukrainischen Hauptstadt Kiew erstmals zu einem Blackout aufgrund gezielter Cyberattacken. Der Angriff erfolgte auf mehrere Umspannwerke mittels der BlackEnergy und KillDisk malware. Die Angreifenden übernahmen mittels kompromittierter VPN-Zugänge die Kontrolle über mehrere Arbeitsstationen, unterbrachen die Stromversorgung und machten die digitale Wiederherstellung unmöglich.

Im Folgejahr erlangten die Angreifenden erneut per Spear Phishing Zugriff auf das Unternehmensnetzwerk eines Energieversorgungsunternehmens. Von dort bewegten sie sich über mehrere Monate lateral durch das Netzwerk, bis sie zur Operational Technology (OT) eines 330 kV Umspannwerkes überspringen konnten. Anstelle die Arbeitsstationen per Fernsteuerung zu übernehmen, nutzten sie diesmal spezifisch auf die Protokolle IEC 60870-5-104, IEC 60870-5-101 und IEC-61850 zugeschnittene Schadprogramme. Mit diesen legten sie am 16. Dezember 2016 automatisiert das Umspannwerk lahm und blockierten die Wiederherstellung.

Sichtbarkeit nach Innen zu jeder Zeit

Aufgrund der beschriebenen Risikolage und der Reichweite der Auswirkungen, die ein Cyberangriff auf ein Umspannwerk hervorrufen wird, empfiehlt sich für Energieversorgungsunternehmen (EVU) der Defense- in-Depth-Ansatz. Dieser Ansatz geht von drei Beobachtungen aus:

- Professionelle Angreifende sind den klassischen (signaturbasierten) Verteidigungsmechanismen immer mindestens einen Schritt voraus.

- Professionelle Angreifende erhalten früher oder später Zugang zum Netzwerk.

- Es gibt keine hundertprozentige Grenzsicherung.

Für OT-Netzwerke bergen diese realen Beobachtungen ein besonderes Risiko. Denn OT-Geräte und industrielle Protokolle sind nach wie vor durch fehlende eigene Sicherheitsmechanismen gekennzeichnet. Sie sind “insecure by design”. Die klassischerweise in Umspannwerken genutzten Protokolle MMS, GOOSE und IEC-104 können beispielsweise für Man-in-the-Middle-Angriffe ausgenutzt werden. Bei diesen Angriffen schalten sich die Angreifenden (virtuell) zwischen zwei Geräte und geben sich jeweils für das andere aus. In Richtung Control Center können Angreifende so vorgeben, dass im Umspannwerk alles nach Plan läuft, während an die Aktuatoren (z. B. Relays, Breakers) fehlerhafte Befehle gegeben werden.

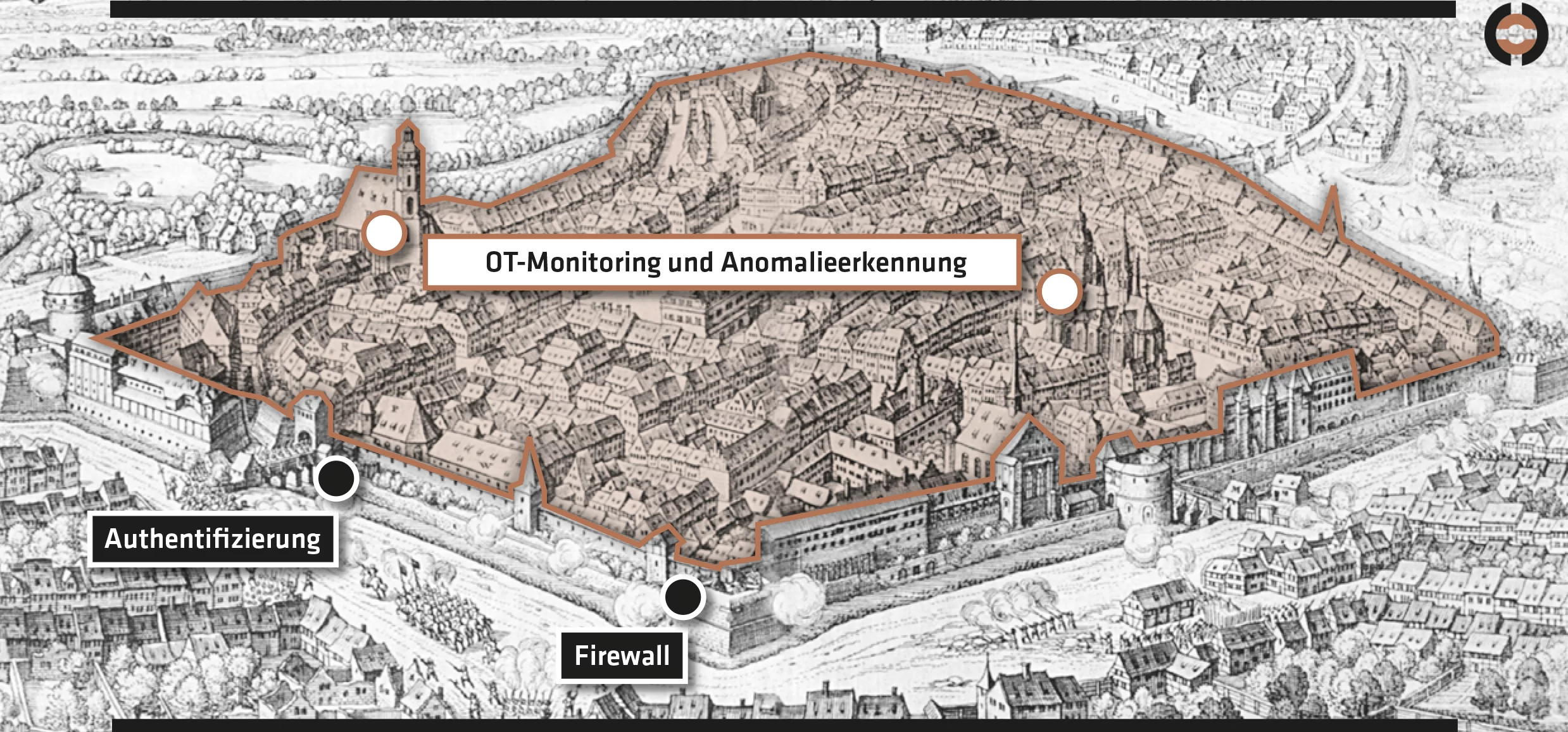

Selbstverständlich bedeutet Defense-in-Depth nicht, dass die gängigen Sicherheitsmechanismen wie Firewalls, VPN-Sicherung und Authentifizierung damit obsolet werden. Sie benötigen jedoch eine Erweiterung – eine zweite “Line of Defense”. Eine automatisierte und stark vernetzte OT muss wie ein moderner Staat bzw. wie ein Stadtstaat gesichert werden (Abb. 2). Der Stadtwall und die Torwächter (Firewalls, Datendioden, Authentifizierung) sichern den Staat nach außen gegen leicht zu erkennende Feinde (Signaturen). Für die Innere Sicherheit im Land sind Polizei, Verfassungsschutzbehörden und Geheimdienste (Anomalieerkennung) zuständig. Sie sind dafür verantwortlich, erfolgreiche Eindringlinge anhand ihrer Aktivitäten, die in der Regel von denen der normalen Einwohner abweichen, frühzeitig zu erkennen. Diese innere Sicherheit kann durch ein OT-Monitoring mit Anomalieerkennung aufgebaut werden.

Wie funktioniert eine Anomalieerkennung im Umspannwerk?

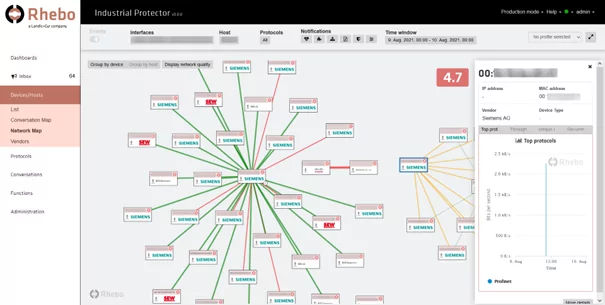

Die Sensoren dieses Angriffserkennungssystems werden minimalinvasiv über Netzwerktaps oder Switches in die OT des Umspannwerkes integriert. Binnen weniger Minuten kann die gesamte Kommunikation innerhalb des Umspannwerkes mitgelesen und ausgewertet werden. EVU erhalten dadurch nicht nur vollständige Sichtbarkeit in ihre Umspannwerke (Abb. 3). Sie können auch jegliche Anomalien in deren Kommunikation erkennen.

Anomalien umfassen alle Kommunikationsvorgänge, die von der zu erwartenden, etablierten Kommunikation abweichen. In IEC 61850 Infrastrukturen wird hierbei die Substation Configuration Description Datei (.scd) für das Baselining bzw. das Training der Anomalieerkennung genutzt. Die Anomalieerkennung untersucht danach kontinuierlich die Kommunikation im Umspannwerk auf Veränderungen. Dadurch werden auch erfolgreiche Fremdzugriffe und Man-in-the-Middle-Angriffe sofort sichtbar. Dabei spielt es keine Rolle, ob dieses anomale Verhalten von einem „Fremden“ (einem Angreifenden) oder einem regulären Bewohner der Festung (beispielsweise einem Administrator) ausgeht. Es reicht, dass es einfach anders ist.

OT-Monitoring und Anomalieerkennung mit Welotec

Seit 2021 bietet Welotec diese Funktionen eines OT-Monitoring mit Anomalieerkennung auf seinem IEC 61850-Substation Server.

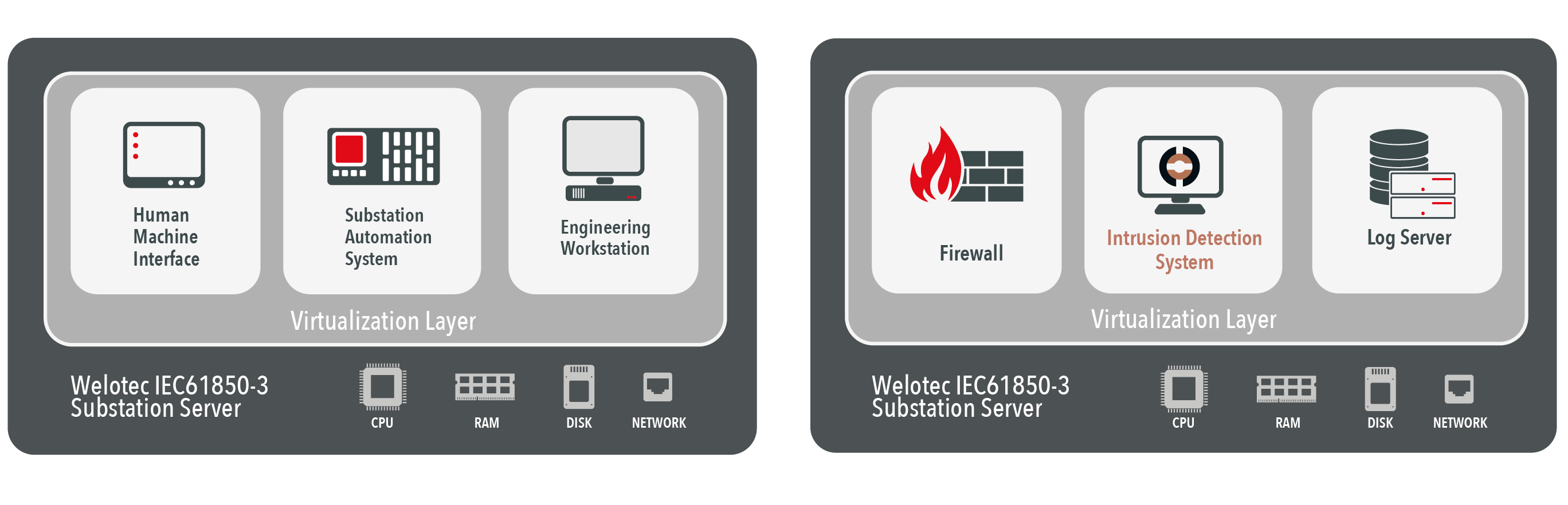

Der Welotec Substation Server (RSAPC) ist ein Virtualisierungsserver für den Einsatz in Umspannwerken. Die Hardware ist nach IEC 61850-3 und IEE 1613 zertifiziert und somit für den Betrieb in Umspannwerken bestens geeignet.

Bei den meisten Energieversorgungsunternehmen (EVU) werden bereits die IEC 61850 Substation Server (RSAPC) von Welotec eingesetzt. Auf einem Hypervisor laufen in der Regel Anwendungen wie HMI, Substation Gateway, Engineering Workstation und Firewall.

EVU müssen somit neben dem Welotec Substation Server keine zusätzliche Hardware oder Software in ihre Umspannwerke einbringen, um OT-Sicherheit zu etablieren. Das OT-Monitoring mit Anomalieerkennung von Rhebo kann einfach als weitere virtuelle Maschine gestartet werden.

Der Plattform-Charakter des Welotec Server erlaubt damit auch einen effizienten Einsatz von Hardware in Umspannwerken. Denn neben dem OT-Monitoring können weitere Funktionen wie Firewall, Log Server, Engineering Workstation und das gesamte Substation Automation System auf der Hardware-Plattform integriert werden (Abb. 4).

EVU können so kosteneffizient die Digitalisierung und Automatisierung in ihren Umspannwerken vorantreiben, ohne die Cybersicherheit aus den Augen zu verlieren.

Für weitere Informationen zur gemeinsamen Lösung von Rhebo und Welotec: